docker容器通过什么隔离

- 作者: 单身公墓

- 来源: 51数据库

- 2022-10-11

docker容器通过linux内核技术Namespace来实现隔离;“Linux Namespaces”机制提供了一种资源隔离方案,每个namespace下的资源对于其他namespace下的资源都是透明,不可见的,因此在操作系统层面看就会出现多个相同pid的进程。

本教程操作环境:linux7.3系统、docker19.03版、Dell G3电脑。

docker容器通过什么隔离

Docker主要就是借助 Linux 内核技术Namespace来做到隔离的,Linux Namespaces机制提供一种资源隔离方案。

PID,IPC,Network等系统资源不再是全局性的,而是属于某个特定的Namespace。每个namespace下的资源对于其他namespace下的资源都是透明,不可见的。因此在操作系统层面上看,就会出现多个相同pid的进程。系统中可以同时存在两个进程号为0,1,2的进程,由于属于不同的namespace,所以它们之间并不冲突。而在用户层面上只能看到属于用户自己namespace下的资源,例如使用ps命令只能列出自己namespace下的进程。这样每个namespace看上去就像一个单独的Linux系统。

示例如下:进程隔离

启动一个容器

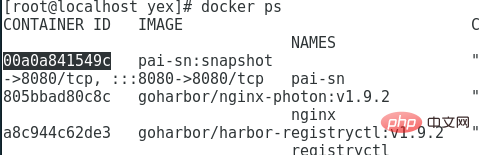

docker run -it -p 8080:8080 --name pai-sn pai-sn:snapshot /bin/bash

-it 交互启动,-p端口映射 ,–name 容器名称 后面是镜像名称,打开shell,启动之后就进入到了容器

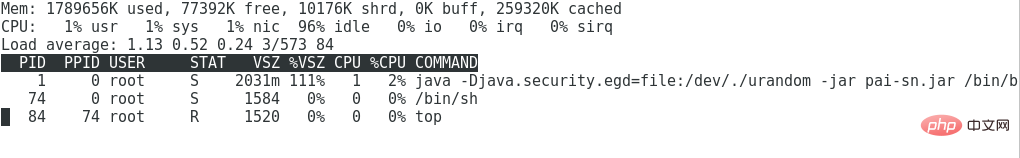

查看进程

ps -ef

使用top命令查看进程资源

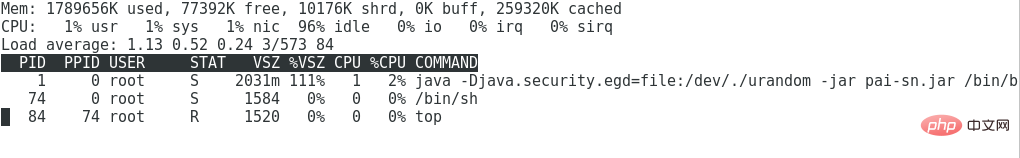

在宿主机查看下当前执行容器的进程ps -ef|grep pai-sn

由此,我们可以知道docker run命令启动的只是一个进程,它的pid是4677。而对于容器程序本身来说,它被隔离了,在容器内部都只能看到自己内部的进程。Docker是借助了Linux内核的Namespace技术来实现的。

文件隔离

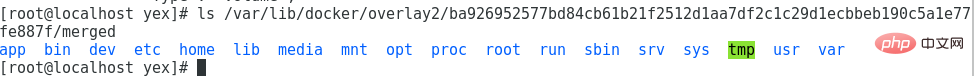

容器内部根目录执行ls命令

容器内部已经包含了这些文件夹了

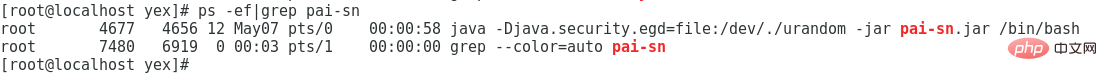

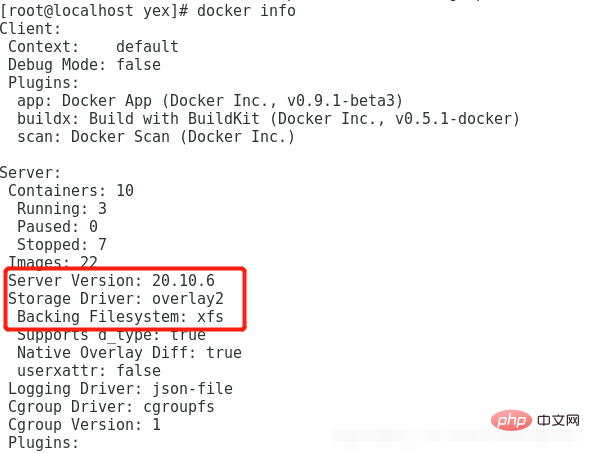

宿主机执行docker info 来看看我们的 Docker 用到的文件系统是什么

Docker版本是20.10.6,存储驱动是overlay2,不同的存储驱动在 Docker 中表现不一样,但是原理类似。

Docker文件系统是通过mount去挂载的,执行docker ps命令器实例id

执行docker inspect container_id | grep Mounts -A 20找到挂载在宿主机的目录,查看目录列表

发现这个和我们容器的目录是一致的,我们在这个目录下创建一个新的目录,然后看看容器内部是不是会出现新的目录。其实文件的隔离,资源的隔离都是在新的命名空间下通过mount挂载的方式来隔离的。

推荐学习:《docker视频教程》

以上就是docker容器通过什么隔离的详细内容,更多请关注其它相关文章!